Durante más de diez años, los expertos en ciberseguridad de los sectores público y privado han estado advirtiendo sobre los crecientes riesgos que plantean los productos tecnológicos fabricados en China.

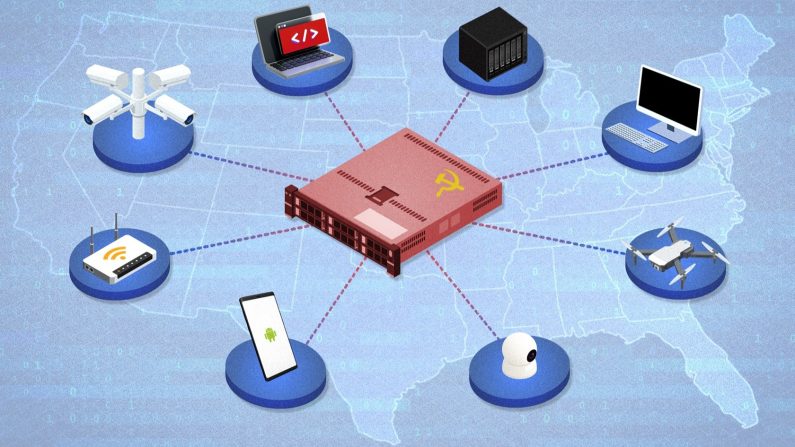

Desde el malware (software malicioso) preinstalado en dispositivos de consumo hasta las operaciones de sabotaje en infraestructuras críticas, la dependencia de larga data de Estados Unidos de los dispositivos fabricados en China se ha explotado en repetidas ocasiones como parte de un esfuerzo sostenido por parte del régimen comunista en el poder en China para socavar los intereses estratégicos y la seguridad nacional de Estados Unidos.

Si bien no todos los dispositivos fabricados en China presentan tal riesgo, el creciente número de ataques cibernéticos que explotan el material chino subraya la necesidad de estar alerta al comprar o usar estos productos, y sugiere que el gobierno estadounidense podría tener que hacer más para reducir su dependencia de China para una amplia gama de dispositivos.

A continuación, se ofrece un resumen de los usos más flagrantes documentados de dispositivos chinos en ciberataques durante la última década.

Malware chino preinstalado en teléfonos financiados por el gobierno de EE. UU.

Probablemente, enviar la información personal más sensible de los estadounidenses directamente a China no era lo que tenía en mente la Comisión Federal de Comunicaciones cuando decidió subvencionar teléfonos móviles asequibles para millones de estadounidenses con bajos ingresos.

Sin embargo, eso es lo que ha ocurrido.

Desde 2015, una amplia gama de teléfonos Android baratos, fabricados por la empresa estadounidense BLU en China, han sido sistemáticamente precargados con software malicioso por actores sospechosos de estar respaldados por el Estado chino.

La empresa de ciberseguridad Kryptowire descubrió que estos teléfonos habían sido precargados con malware por Shanghai Adups Technology Company, una empresa de servicios informáticos opaca establecida en China en 2012, con la que BLU había firmado un contrato para proporcionar actualizaciones de servicio para sus dispositivos.

El malware de Adups operaba en el nivel más básico de los teléfonos, incluso en las aplicaciones de actualización y configuración inalámbrica, lo que significa que el malware no podía eliminarse sin inutilizar los teléfonos.

Durante años, Adups recopiló datos de ubicación detallados, listas de contactos, registros de llamadas y mensajes, e incluso el contenido completo de los mensajes de los teléfonos de los estadounidenses. Algunos de estos teléfonos incluso permitían a actores remotos, que se cree que tienen su sede en China, hacer capturas de pantalla o tomar el control de los dispositivos.

Peor aún, todos estos datos se cifraron y se enviaron a un servidor en China, donde la ley de la Partido Comunista Chino (PCCh) estipula que la información es un recurso nacional, transfiriendo así los datos más personales de los estadounidenses directamente al régimen.

La actividad maliciosa pasó desapercibida durante un tiempo porque el malware estaba integrado en el software del teléfono y, por lo tanto, se incluía automáticamente en la lista blanca de la mayoría de las herramientas de detección de malware, que estaban programadas para suponer que el software y el firmware rudimentarios de un producto no eran maliciosos.

Aún se desconoce cuántos estadounidenses han sido víctimas de esta operación. En 2016, Adups afirmó en su sitio web que estaba presente en todo el mundo con más de 700 millones de usuarios activos, y que también producía firmware integrado en teléfonos móviles, semiconductores, objetos conectados, coches y televisores.

En 2017, la Comisión Federal de Comercio de EE. UU. (FTC por sus siglas en inglés) llegó a un acuerdo con BLU, al considerar que la empresa había engañado deliberadamente a sus clientes sobre el alcance de los datos que Adups podía recopilar.

Sin embargo, Adups resurgió en 2020, cuando la empresa de ciberseguridad Malwarebytes descubrió que la empresa había preinstalado software malicioso en teléfonos móviles baratos ofrecidos por el programa Wireless Assurance de Virgin Mobile, otra iniciativa subvencionada por el gobierno de Estados Unidos para poner teléfonos móviles a disposición de los estadounidenses con bajos ingresos.

Misteriosos enrutadores ocultos en los puertos estadounidenses

Una investigación del Congreso reveló en 2024 que los enrutadores de fabricación china utilizados en los puertos estadounidenses podrían facilitar el ciberespionaje y sabotaje.

El informe reveló que las grúas gigantes, utilizadas para descargar mercancías en los puertos más grandes de Estados Unidos, fueron equipadas con módems fabricados en China, sin función conocida.

Los investigadores advirtieron de que la tecnología integrada en los dispositivos podría permitir el acceso no autorizado a operaciones portuarias estadounidenses sensibles y que algunos módems también tenían conexiones activas con los componentes operativos de las grúas, lo que sugería que podían ser controlados a distancia por un dispositivo cuya existencia se desconocía hasta entonces.

Todas las grúas en cuestión fueron fabricados en China por Shanghai Zhenhua Heavy Industries, una filial de la empresa pública China Communications Construction Co.

Los legisladores estadounidenses señalaron en ese momento que la fábrica de Zhenhua estaba situada junto a la fábrica de construcción naval más avanzada de China, donde el régimen construye sus portaaviones y alberga capacidades de inteligencia de vanguardia.

En una carta fechada el 29 de febrero de 2024, dirigida al presidente de Zhenhua, los legisladores estadounidenses pidieron conocer la utilidad de los módems celulares descubiertos en los componentes de las grúas y en la sala de servidores de un puerto marítimo estadounidense que alberga cortafuegos y equipos de red.

El contraalmirante John Vann, que en ese momento dirigía el Comando Cibernético de la Guardia Costera de Estados Unidos, declaró que más de 200 grúas fabricadas en China se utilizaban en puertos y otras instalaciones reguladas de Estados Unidos, y que menos de la mitad de ellas habían sido inspeccionadas minuciosamente para detectar dispositivos chinos.

Explotación de routers y cámaras chinos

También se descubrió que ciberatacantes patrocinados por el Estado chino explotaban vulnerabilidades en dispositivos de red como routers domésticos, dispositivos de almacenamiento y cámaras de seguridad.

Estos dispositivos, a menudo fabricados en China, han sido utilizados como puntos de acceso adicionales para llevar a cabo intrusiones en las redes de otras entidades, aprovechando las vulnerabilidades inherentes a ciertos dispositivos fabricados en China para introducirse en las redes estadounidenses, según la Agencia de Ciberseguridad y Seguridad de Infraestructuras (Cybersecurity and Infrastructure Security Agency).

En un incidente importante en 2016, Dahua Technology, uno de los principales fabricantes chinos de equipos de vigilancia, estuvo relacionado con un ataque de denegación de servicio distribuido (DDoS). En 2021, los investigadores de seguridad descubrieron una vulnerabilidad en el software de Dahua que permitía a los piratas informáticos eludir los protocolos de autenticación y tomar el control de los dispositivos.

Durante este incidente, se explotaron y utilizaron más de un millón de dispositivos para crear dos redes de botnets (redes de robots), que luego se utilizaron para atacar el sitio web de un periodista especializado en ciberseguridad como parte de una campaña de denegación de servicio y extorsión.

Las cámaras y dispositivos conectados a Internet fabricados en China podrían servir como vectores adicionales para que los ciberatacantes obtengan y mantengan un acceso sigiloso y persistente a infraestructuras críticas de Estados Unidos.

Desde entonces, los ciberagentes patrocinados por el Estado chino han seguido atacando intensamente estas vulnerabilidades, y otras similares, en las cámaras de seguridad y cámaras web fabricadas en China.

En febrero de este año, el Departamento de Seguridad Nacional de EE. UU. emitió un boletín advirtiendo de que innumerables cámaras de este tipo seguían utilizándose en infraestructuras de EE. UU., como la red eléctrica y los puertos.

El boletín señalaba que los dispositivos fabricados en China eran especialmente susceptibles de ser explotados en ciberataques y que decenas de miles de ellos ya se habían utilizado con este fin.

En 2024, el boletín informaba de que las cámaras de seguridad fabricadas en China y utilizadas en Estados Unidos por una empresa estadounidense de petróleo y gas habían empezado a comunicarse con un servidor situado en China y sospechoso de estar vinculado al PCCh.

«Las cámaras y dispositivos conectados a Internet fabricados por China podrían servir como vectores adicionales para que los ciberatacantes obtengan y mantengan un acceso sigiloso y persistente a la infraestructura crítica estadounidense», se puede leer en el boletín.

Del mismo modo, muchos de estos dispositivos siguen introduciéndose en Estados Unidos a pesar de los riesgos que presentan, debido a un proceso denominado «white-labeling» (etiquetado en blanco), según el documento.

Se habla de etiquetado en blanco cuando los productos en cuestión se importan después de haber sido empaquetados y vendidos por una empresa diferente, por ejemplo, cuando una cámara de seguridad comprometida está preinstalada en un equipo fabricado por otra empresa.

Los dispositivos chinos, un caballo de Troya para el sabotaje

La explotación repetida de la tecnología china por parte de actores malintencionados, a menudo con el apoyo del PCCh, pone de relieve la creciente amenaza cibernética que representa el régimen.

El año pasado, la Agencia de Ciberseguridad y Seguridad de Infraestructuras de EE. UU. advirtió de que las autoridades comunistas chinas estaban llevando a cabo una amplia campaña para preposicionar software malicioso en sistemas estadounidenses en previsión de un conflicto armado importante.

«Los ciberatacantes patrocinados por el [gobierno chino] buscan posicionarse en las redes informáticas con el fin de llevar a cabo ciberataques perturbadores o destructivos contra infraestructuras críticas estadounidenses, en caso de una crisis grave o de un conflicto con Estados Unidos», se puede leer en un aviso publicado por la agencia.

Este software malicioso está diseñado para «lanzar ciberataques destructivos que pondrían en peligro la seguridad física de los estadounidenses y obstaculizarían la preparación militar».

Estos esfuerzos por explotar las vulnerabilidades de dispositivos como los routers y las cámaras de seguridad, y debilitar a Estados Unidos en previsión de un posible escenario de guerra, han tenido éxito hasta ahora, en gran parte debido a la prevalencia de productos tecnológicos fabricados en China en Estados Unidos.

La creciente dependencia de componentes fabricados en China en sistemas públicos y privados constituye una gran amenaza para la seguridad nacional de Estados Unidos, que probablemente solo podrá superarse mediante un mayor desarrollo nacional de tecnologías críticas y de las infraestructuras relacionadas.

Artículo publicado originalmente en The Epoch Times Francia con el título «Comment les appareils d’importation chinoise sont exploités dans les cyberattaques»

Cómo puede ayudarnos a seguir informando

¿Por qué necesitamos su ayuda para financiar nuestra cobertura informativa en España y en todo el mundo? Porque somos una organización de noticias independiente, libre de la influencia de cualquier gobierno, corporación o partido político. Desde el día que empezamos, hemos enfrentado presiones para silenciarnos, sobre todo del Partido Comunista Chino. Pero no nos doblegaremos. Dependemos de su generosa contribución para seguir ejerciendo un periodismo tradicional. Juntos, podemos seguir difundiendo la verdad.